DCサーバ移行時に、Win2000時台から移行で引き継がれてきた機能を更新しました。

FRS から DFSR への移行 (SYSVOL)

https://docs.microsoft.com/ja-jp/archive/blogs/jpntsblog/frs-dfsr-sysvol

注意事項

・ドメイン機能レベルが2008以上である事

・ドメイン内に存在したDCを強制降格した事がある場合、本作業実施前にメタ情報の削除が必要

・設定コマンドはドメインのPDC操作マスタ保持サーバで実行する

・確認コマンド、イベントログ確認はドメイン内の全DCで実行する

1. 事前確認

① コマンドプロンプトから下記コマンドを実行する。

netdom query fsmo

② PDCの項目に作業実行サーバのホスト名が表示される事を確認します。

③ 下記の設定コマンドを実行します。

dfsrmig /CreateGlobalObjects

④ 下記の確認コマンドを実行します

dfsrmig /GetMigrationState

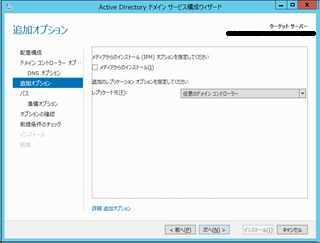

2.機能バージョンアップ

① 下記の設定コマンドを実行します。

dfsrmig /SetGlobalState 1

② 下記の確認コマンドを実行します。(ドメイン内の全DCで実行)

dfsrmig /GetMigrationState

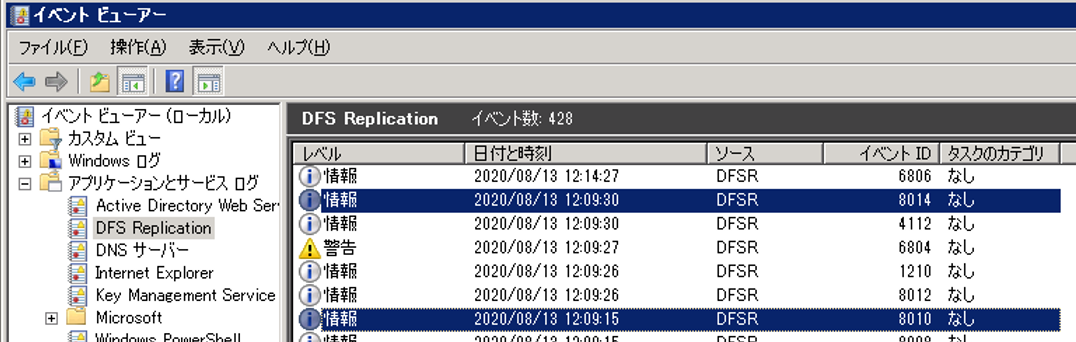

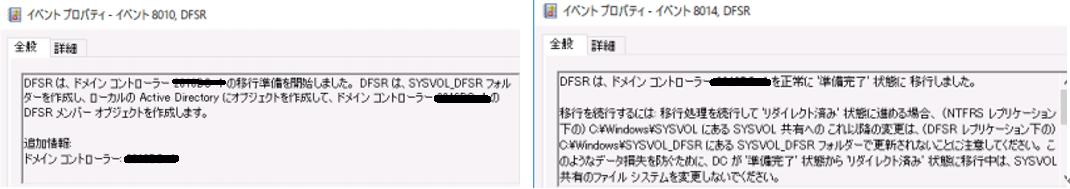

④ イベントビューアを起動し、。「イベント ビューアー (ローカル)」 →「アプリケーションとサービス ログ」 →「DFS Replication」をクリックします。

⑤ イベント ID 8010(移行準備開始)、 8014(移行準備完了)が表示されること を確認します。

⑥ 下記の設定コマンドを実行します。

dfsrmig /SetGlobalState 2

⑦ 下記の確認コマンドを実行します。

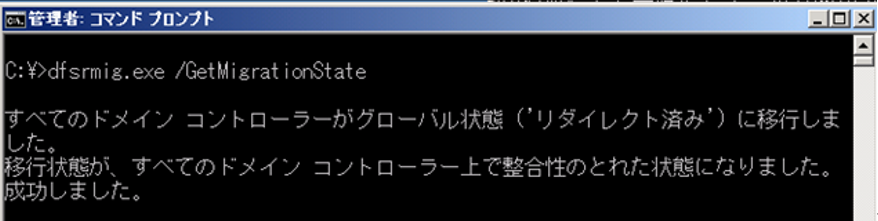

dfsrmig /GetMigrationState

⑨ イベントビューアにイベント ID 8015(リダイレクト処理開始)、 8017(リダイレクト処理完了)が表示さ れることを確認します。

dfsrmig /SetGlobalState 3

⑪ 下記の確認コマンドを実行します。

dfsrmig /GetMigrationState

3.最終確認

① 下記の確認コマンドを実行します。(PDCからの実行のみでOK)

dfsrmig /GetGlobalState

③ イベントビューアにイ ベント ID 8018(削除済み開始)、8019 (削除済みリダイレクト処理完了)が表 示されることを確認します。

④ ドメインログオンするクライアント端末から、エクスプローラで\\DCサーバへアクセスします。

NETLOGON、SYSVOLフォルダが表示される事を確認します。

以上です。